O SIEM é uma solução de segurança de TI que ajuda as empresas a protegerem seus sistemas e dados contra ameaças cibernéticas. Com o aumento da complexidade e da evolução das ameaças cibernéticas, a implementação de um SIEM se tornou fundamental para assegurar a segurança da informação de todo e qualquer negócio.

No cenário atual, as ameaças cibernéticas são cada vez mais sofisticadas e complexas, tornando cada vez mais difícil proteger os sistemas e dados de uma empresa. Dentre eles estão:

Phishing: um tipo de ataque que tenta obter informações confidenciais, como senhas e informações bancárias, através de e-mails ou mensagens falsificadas;

Ransomware: um tipo de vírus que criptografa os dados do usuário e exige resgate para desbloquear os dados;

Ataques DDoS (Distributed Denial of Service): um tipo de ataque que faz com que o site ou serviço fique inacessível ao inundar o alvo com tráfego falso;

Malware: um software malicioso que pode danificar sistemas, roubar informações ou espionar o usuário;

Ataques a exploits: um tipo de ataque que explora vulnerabilidades em software ou sistemas para obter acesso não autorizado;

Ataques a dispositivos de IoT (Internet das Coisas): ataques direcionados a dispositivos conectados à internet, como câmeras, termostatos e outros aparelhos.

De forma resumida, o SIEM atua como uma defesa central contra ameaças cibernéticas. Ou seja, age coletando e analisando os dados de segurança em tempo real e em várias fontes, incluindo firewalls, sistemas de detecção de intrusão e logs de rede. Ele utiliza algoritmos de inteligência artificial e análise de comportamento para identificar padrões anômalos e detectar possíveis ameaças cibernéticas. Além disso, o SIEM permite a correção automática de problemas de segurança e fornece relatórios detalhados para auxiliar as equipes de segurança a tomarem decisões pautadas em métricas.

Alguns exemplos recentes de empresas que sofreram ataques de segurança cibernética incluem:

Paypal: a empresa informou que cerca de 35 mil usuários da plataforma de pagamentos tiveram suas contas violadas e seus dados pessoais expostos a hackers.

,Grupo Jaime Câmara: os servidores da maior empresa de mídia de Goiás foram atingidos por um ataque de ransomware no dia 25/09/2022. Foram afetados os sistemas da TV Anhanguera - afiliada da rede Globo, sites e jornais.

Poder Judiciário do Estado do Pará: O TJPA utilizou as mídias sociais para comunicar que sua rede de TI identificou um possível ataque cibernético no mês de janeiro de 2023 e com isso, algumas atividades e serviços ficaram suspensos para a realização de procedimentos de segurança.

A segurança dos dados da sua empresa é um assunto de extrema seriedade e nós podemos te auxiliar a protegê-los! Entre em contato agora mesmo e conheça nossas soluções.

O ransomware é uma das ameaças mais perigosas para as empresas, uma vez que, ele pode resultar em perda de dados sensíveis, interrupção do negócio e, em alguns casos, solicitação de pagamento para resgate. Para combater essa ameaça, se faz imprescindível contar com ferramentas de segurança de ponta, como o SIEM (Security Information and Event Management) e o XDR (Extended Detection and Response).

Mas como eles atuam para defender o seu negócio? Confira abaixo o conteúdo que a NE Brasil preparou para te ajudar a entender melhor esse assunto:

SIEM é uma tecnologia que permite a coleta, análise e resposta a ameaças de segurança em tempo real. Ele combina informações de várias fontes, incluindo firewalls, sistemas de detecção de intrusões e log de eventos, sempre com intuito de identificar ameaças em potencial e agir rapidamente para mitigá-las.

Por sua vez, o XDR é uma evolução do SIEM que inclui a integração de diversas ferramentas de segurança, tais como, sandboxes, sistemas de detecção de intrusões e soluções de prevenção de ataques. Ele fornece uma visão completa e integrada de segurança da empresa, permitindo identificar ameaças mais rapidamente e agir de forma mais eficaz.

Juntos, o SIEM e o XDR se tornam um aliado poderoso contra o ransomware, considerando que, eles permitem identificar ataques em andamento e responder rapidamente, interrompendo o ciclo de criptografia e evitando que os dados sejam comprometidos ou perdidos. Além disso, eles também podem ser usados para investigar as ameaças após o ataque, ajudando a prevenir futuros incidentes e a desenhar estratégias de proteção ainda mais reforçadas.

Entretanto, é importante destacar que o uso eficaz desses sistemas depende da configuração adequada. É preciso conhecer os requisitos de segurança da empresa e configurar o SIEM e XDR de forma que atenda a essas necessidades e demandas específicas. Bem como, é fundamental contar com uma equipe de segurança cibernética qualificada e experiente para certificar-se da efetividade dessas ferramentas.

Entre em contato com nossa equipe comercial e vamos juntos tornar seus dados sensíveis ainda mais seguros já!

O SIEM é uma solução que proporciona coleta, armazenamento e monitoramento dos dados de uma empresa, além de identificar possíveis riscos à segurança dos mesmos. Confira abaixo razões para implementá-lo em sua empresa:

Por que implementar o SIEM em minha empresa?

Mesmo que minimamente, as empresas tem atividades digitais e muitos gestores ainda acreditam que apenas o antivírus seja suficiente para previr ataques aos seus dados. Entretanto, esse é um grande equívoco, pois além da segurança digital ser composta por uma série de estratégias, sem o gerenciamento adequado, ações como essa perdem seu efeito.

Com isso, nasce a necessidade da implementação de um SIEM, considerando que, a partir dele, a rotina da corporação torna-se muito mais prática, ágil e assertiva porque passa a agir da maneira correta para garantir a proteção dos dispositivos.

A sigla SIEM significa, em português, Gerenciamento de Informações e Eventos de Segurança, sendo essa, uma junção que possibilita a análise em tempo real de alertas no sistema, visão holística e registros das atividades geradas no ambiente de TI, gestão de logs, bem como, a comparação de eventos que ocorrem no sistema com as políticas de segurança da empresa com o intuito de detectar ameaças avançadas.

Além da rápida detecção e identificação de eventos de segurança, outros aspectos do SIEM devem ser considerados, como, por exemplo:

- Alta eficiência;

- Prevenção de potenciais ataques à segurança;

- Redução de impactos em eventos de segurança;

- Economia de investimentos;

- Relatórios mais completo e de fácil compreensão;

- Coleta de registros, análise e retenção de informações;

- Conformidade de TI.

Além do exposto, há também melhor tratamento geral de violações e eventos de segurança, ou seja, com o fornecimento de respostas rápidas a qualquer ameaça ao sistema, o software de SIEM age para minimizar qualquer impacto que possa ter sido gerado. O que resulta em não apenas uma redução de custos financeiros mas também na quantidade de danos que possam acontecer.

Quer conhecer mais sobre segurança digital para empresas ou deseja implementar agora mesmo o SIEM? Entre em contato com nossa equipe comercial já e confira o melhor custo-benefício do mercado!

O SIEM é uma solução de segurança desenvolvida para auxiliar empresas a realizar o monitoramento das atividades dos dados transacionados e por meio de uma combinação de recursos, detecta as ameaças proativamente, evitando assim, que interrompam as atividades do seu negócio.

Acompanhe o conteúdo abaixo para conhecer mais sobre!

O SIEM é composto por um conjunto de ferramentas e de estratégias que tem a função de coletar e analisar os logs de segurança do fluxo de dados de um negócio de forma completa, monitorando assim em tempo real todos os eventos de segurança da informação, bem como, trazendo diagnósticos constantes.

Sua implementação em uma empresa visa centralizar os dados mais importantes de todo o ambiente de TI para assegurar e realizar o planejamento de forma ágil em caso de qualquer ameaça. Ainda, apresenta uma interface de fácil interpretação, para garantir que mesmo um empresário leigo em assuntos tecnológicos possa apenas “bater o olho” e conseguir interpretar o que está acontecendo em sua rede.

O conjunto de ferramentas SIEM efetua a coleta, agregam e realizam a análise de volumes de dados de servidores, dispositivos, aplicativos e de usuários de uma empresa em tempo real para que os responsáveis pela segurança dos sistemas possam identificar e bloquear ataques. Além disso, elas fazem uso de regras predeterminadas, definir o que de fato pode ser uma ameça e gerar alertas para as equipes de segurança.

O SIEM, como personagem fundamental no fortalecimento de segurança de uma empresa, oferece diversos benefícios, dentre eles:

01. Detectar incidentes: Com o monitoramento em tempo real, são emitidos alertas em caso de brechas ou invasões para que a equipe de segurança de TI possa agir de forma rápida e eficaz.

02. Potencialização da eficiência: Com alertas de pontos vulneráveis em sistemas ou softwares e atualizações constantes, resultados como uma melhor performance das máquinas é atingido.

03. Relatórios ágeis: Com o armazenamento de logs e o monitoramento constante, as ferramentas SIEM fornecem relatórios robustos e completos de forma muito mais rápida. São também diretos, claros e objetivos, para que as informações que de fato

são relevantes possam ser analisadas, tornando os resultados ainda mais estratégicos.

Ainda tem dúvidas ou deseja implementar o SIEM em seu negócio? Contate agora mesmo nossa equipe comercial e solicite sua cotação!

A Era digital, a qual vivenciamos, sem dúvidas nos oferece diversos benefícios e que cada vez se tornam mais inovadores. Em contrapartida, com eles surgiram também inúmeros riscos, principalmente aos dados e à segurança de ambientes digitais.

Mas qual o primeiro passo para a segurança digital da sua empresa e qual plataforma utilizar? Confira as dicas da NE Brasil:

O valor estratégico dos dados aliado à transformação digital são aspectos muito importantes para que os negócios alcancem o sucesso, o que acaba por torná-los alvos constantes de ataques. Por essa razão, além de processos e infraestrutura de TI, investir em segurança digital é mais do que necessário.

Para isso, você pode seguir alguns passos:

01. Antivírus: Ao se falar em segurança digital, com certeza, esse é um dos primeiros pontos a ser lembrado. Sua utilização é básica, mas ainda, sim, essencial e inclusive, em todos os equipamentos da empresa. Há também boas práticas que devem ser empregadas ao seu uso como atualização constante e configuração conforme a política de segurança da sua empresa.

02. Proteção da rede Wi-fi: Indica-se fortemente a utilização de senhas fortes e de conexão com criptografia de dados, além da atualização das senhas com periodicidade.

03. Backup: Gerar backups frequentes dos dados mais sensíveis para o seu negócio é outra medida relevante, bem como, manter as cópias armazenadas em pelo menos dois ambientes distintos e seguros.

04. Plataforma de segurança para ambientes digitais: Implantar uma plataforma fortalece à estratégia de segurança da sua empresa à medida que são gerados dashboards que facilitam a sua gestão dos recursos de proteção. Por exemplo, com eles é possível realizar análises de segurança — até mesmo preventivas; detectar intrusos, análises de dados de registro, monitoramento de arquivos, detectar possíveis vulnerabilidades, avaliar as configurações do seu sistema, dentre muitas outras funções. Uma das melhores plataformas do mercado e com ótimo custo-benefício é a Wazuh. Nela, há uma interface flexível e intuitiva para mineração, análise e visualização dos dados para facilitar o uso e configurações, assim como, monitoramento de status. Além de mecanismos de busca e análises e do servidor que pode ser configurado e atualizado remotamente, caso necessário.

Quer saber mais sobre o tema ou deseja implantar uma plataforma de segurança para ambientes digitais em sua empresa? Entre em contato conosco agora mesmo

Você já pensou na possibilidade de implantar em sua empresa um software de monitoramento que seja poderoso, permita customizações e que seja escalável, além da possibilidade de ser conectado a qualquer dispositivo ou sistema da sua empresa?

Pois bem, esse é o Nagios XI e abaixo, listamos algumas razões para aplicar na sua empresa. Confira já!

O Nagios XI é um sistema desenvolvido para monitorar de forma completa a sua infraestrutura de TI e para garantir que os mais diversos sistemas, aplicativos, serviços e processos sejam executados e funcionem da maneira correta.

Por exemplo, caso ocorra alguma falha, o Nagios consegue alertar a equipe técnica sobre essa questão e assim, permite que os processos de correção sejam iniciados antes que haja interrupções que afetaram os processos de negócio ou usuários finais. Minimizando, dessa forma, os danos que seriam gerados.

Além de aspectos como seu monitoramento eficiente e simplificado, fácil instalação e configuração, seus muitos recursos e capacidades oferecem sua implementação em praticamente qualquer ambiente. Sendo alguns deles:

Código personalizável

É um software livre, de acesso total ao código-fonte e lançado sob a licença GPL.

Plataforma estável, confiável e respeitada

O Nagios XI conta com mais de 10 anos de desenvolvimento ativo, oferece recursos que garantem o monitoramento ininterrupto de componentes críticos da infraestrutura de TI, e já recebeu vários prêmios que reconhecem e comprovam o valor desse sistema.

O acesso da interface da web pode ser realizado por vários usuários, simultaneamente, permitindo que as partes interessadas visualizem o status da infraestrutura. Assim como, é possível personalizar o que cada usuário pode ter acesso, garantindo que cada um veja apenas o que lhe corresponde sobre a infraestrutura.

- O Nagios XI conta com recursos para monitoramento de aplicativos, serviços, sistemas operacionais, protocolos de rede, métricas de sistema e componentes de infraestrutura com uma única ferramenta;

- APIs de script poderosas que permitem fácil monitoramento desde aplicativos a sistemas internos e personalizados.

Tem interesse em saber mais sobre o Nagios XI ou deseja implementá-lo em sua empresa? Entre em contato agora mesmo com nossos consultores, é o primeiro passo para começar a monitorar de forma inteligente o seu ambiente de TI!

Um dos maiores desafios corporativos da atualidade é conseguir garantir que seu ambiente de TI está seguro, estável e controlado. Uma vez que, os dados digitais das organizações são extremamente preciosos e se fazem intimamente ligados a boa performance de processos, bem como, ao que mais importa: o lucro.

Pensando nisso, para realizar o acompanhamento da segurança e eficiência da infraestrutura de TI, recorre-se muito a dois principais serviços de monitoramento, sendo eles o NOC e SOC.

Mas o que os diferencia? Acompanhe o conteúdo abaixo para entender melhor o tema!

O que é SOC?

SOC é a sigla em inglês para Secury Operation Center, que em uma tradução literal significa Centro de Operações de Segurança. Trata-se de uma estrutura responsável por prevenir, detectar, gerir e trazer respostas para acidentes e avaliar a vulnerabilidade e riscos que podem ser apresentados.

Dentre suas principais atribuições, podem ser destacadas a prevenção de ataques — ocorre através de atualizações de softwares, hardwares e demais tecnologias de segurança, como antivírus e rastreadores de programas que não possuem permissão para serem instalados, assim como, diagnósticos de vulnerabilidade. Além da detecção de riscos e ameaças — uma combinação de recursos que permite que a empresa se beneficie com um elevado poder de encontrar ameaças como invasão de redes, sistemas ou banco de dados. E também a capacidade de resposta rápida contra inconvenientes — a empresa passa a contar com uma melhora em seu potencial de retorno e assim consegue ser ágil e eficaz ao corrigir falhas, ataques ou atenuar seus impactos.

Também derivado de uma sigla em inglês, a Network Operation Center, que em português passa a significar Central de Operações de Rede, esse é um serviço que pode ser prestado tanto interna como externamente e que objetiva prevenir com proatividade, mantendo a infraestrutura de TI estável e segura.

NOC é o setor responsável pela identificação, investigação, priorização e solução de todo e qualquer problema que cause interferência no desempenho ou disponibilidade da rede e suas análises são realizadas com recursos como softwares bem específicos.

Enquanto o SOC é focado na segurança da informação e dos dados, monitorando e analisando o ambiente de TI, tendo impacto mais estratégico. Enquanto o NOC volta-se para o monitoramento de rede da organização, para assegurar que esteja estável e disponível, e se faz mais operacional.

Ambos são complementares e é importante que as empresas contem com os dois serviços para uma proteção de infraestrutura de TI ainda mais assertiva.

Conte com a NE Brasil para implementar segurança aos dados do seu negócio, entre em contato e solicite agora mesmo sua cotação!

Não é incomum, infelizmente, que gestores de empresas não tenham conhecimento da importância de realizar o monitoramento da infraestrutura de TI e como isso gera grandes impactos no orçamento.

Neste artigo, a NE irá explicar o que é o monitoramento de TI, qual a sua importância e como descomplicá-lo. Confira:

Resumidamente, é a estratégia onde se aplica o acompanhamento incessante de todas as ferramentas que compõe a infraestrutura de TI de uma empresa. E através disso, entende-se mais sobre como estão sendo empregados os recursos e onde estão as necessidades do sistema. Os diagnósticos realizados podem apresentar, por exemplo, pontos ociosos ou que estão sobrecarregados e com isso, pode surgir a possibilidade de realocação dos investimentos.

Outra grande questão é a prevenção: uma vez que o fator principal da infraestrutura de TI é a conexão — tornar todas as ferramentas e recursos interligados, por isso, o monitoramento de TI é uma excelente maneira de assegurar que a rede estará funcionando a todo momento, pois, qualquer segundo desconectado à internet pode gerar grandes prejuízos ao negócio. Bem como, evitar que gastos com manutenção ou substituição de equipamentos ocorram.

A maneira mais eficiente de descomplicar o monitoramento de TI é encontrar uma solução sob medida e alinhada com a estratégia do seu negócio. Assim como o Nagios XI, que possibilita o monitoramento através de um poderoso software customizável e escalável, podendo ser aplicado a qualquer ponto ativo da sua empresa, desde servidores, aplicativos, dispositivos de redes, até sites.

Ele garante dados de funcionamento e desempenho em tempo real, pois o feedback é recebido de forma contínua sobre o produto e sobre a infraestrutura, ajudando assim, a otimizar os processos. Além de sua fácil instalação, sua interface de usuário avançada auxilia na análise e na administração, facilitando a manuseabilidade do sistema. Isso porque pode é de fácil entendimento e de simples personalização — o layout ou design podem ser escolhidos conforme a prioridade da sua empresa.

Ainda, seu código é aberto e fácil de configurar, e permite personalizar os avisos caso ocorra qualquer tipo de falha. E ainda, conta com complementos gratuitos do protocolo SNMP para download e desenvolvimento da personalização.

Esses são apenas alguns dos benefícios que o Nagios XI pode oferecer para o seu negócio. Entre em contato agora mesmo com a NE Brasil e conheça mais sobre essa solução!

Na maioria das vezes, o Nagios é utilizado para monitorar seus hosts e serviços usando verificações ativas agendadas regularmente.

Neste artigo, a NE Brasil vai mostrar que o Nagios também suporta uma maneira de monitorar hosts e serviços passivamente em vez de ativamente. As principais características do Nagios Passive Checks são as seguintes:

• As verificações passivas são iniciadas e executadas por aplicativos/processos externos

• Os resultados da verificação passiva são enviados ao Nagios para processamento

A principal diferença entre verificações ativas e passivas é que as verificações ativas são iniciadas e executadas pelo Nagios, enquanto as verificações passivas são realizadas por aplicativos externos.

O Nagios Passive Checks é recomendado para monitorar serviços que são:

• Assíncrona por natureza e não pode ser monitorada de forma eficaz por meio de verificação regularmente agendada

• Localizado atrás de um firewall e não pode ter conexão ativa ao host a ser monitorado

Os serviços assíncronos que podem ser monitorados passivamente incluem alertas de segurança.

O Nagios Passive Checks também pode ser usado ao configurar instalações de monitoramento distribuídas ou redundantes.

1. Um aplicativo externo verifica o status de um host ou serviço.

2. O aplicativo externo grava os resultados da verificação no arquivo de comando externo e envia ao servidor Nagios

3. Na próxima vez que o Nagios ler o arquivo de comando externo, ele colocará os resultados de todas as verificações passivas em uma fila para processamento. A mesma fila usada para armazenar os resultados das verificações ativas também é usada para armazenar os resultados das verificações passivas.

4. Cada resultado de verificação de serviço encontrado na fila é processado da mesma maneira - independentemente de a verificação ser ativa ou passiva. De acordo com a informação obtida o Nagios poderá enviar notificações, alertas de log etc.

O processamento dos resultados da verificação ativa e passiva é essencialmente idêntico. Isso permite a integração perfeita de informações de status de aplicativos externos com o Nagios.

Existem muitas formas de monitorar e obter informações precisas do seu ambiente de T.I.

Está com dúvida de como montar um monitoramento eficaz e eficiente?

Então entre em contato com a NE Brasil e tire todas as suas dúvidas.

Após o lançamento do Nagios XI 5+, foi criado a funcionalidade REST API para facilitar as integrações com sistemas on-premise e cloud. A autenticação é feita por API Keys onde cada usuário da aplicação tem sua chave única e iremos mostrar abaixo seu funcionamento.

O acrônimo API é a abreviação de Application Programming Interface, que significa “Interface de Programação de Aplicações”.

API REST é uma abstração de arquitetura de software onde é possível obter dados em um formato padronizado para requisições HTTP.

O Nagios mantém a documentação completa em: Help -> API Docs

Como fazer a consulta REST API no Nagios?

Existem duas opções de uso, sendo: via browser e linha de comando. A diferença entre elas é que o método de inserção "PUT" funciona somente através da linha de comando enquanto para consulta "GET" pode ser utilizado também através do browser.

Agora vamos entender como utilizar a API.

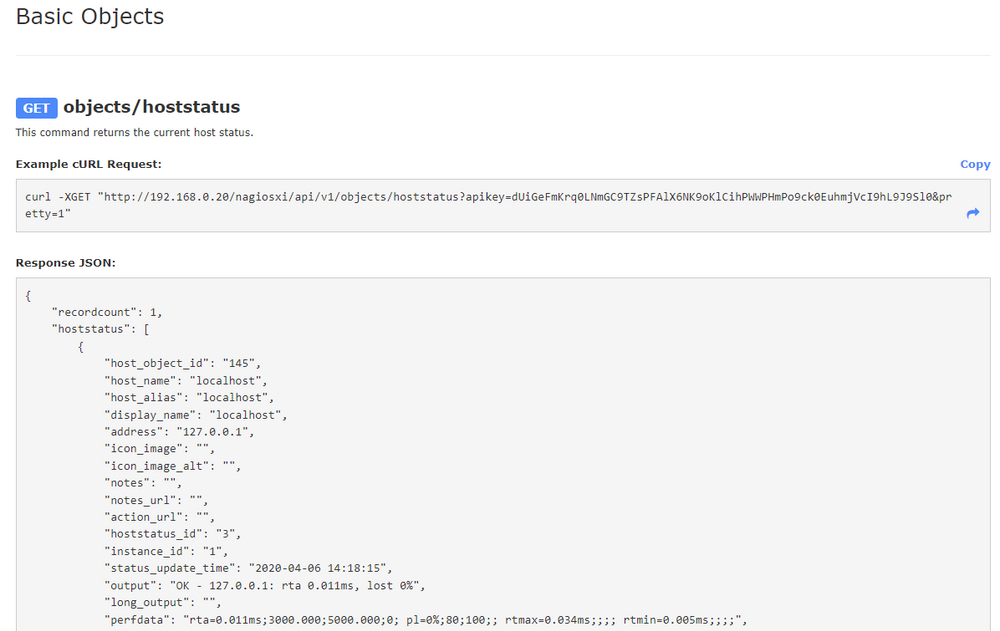

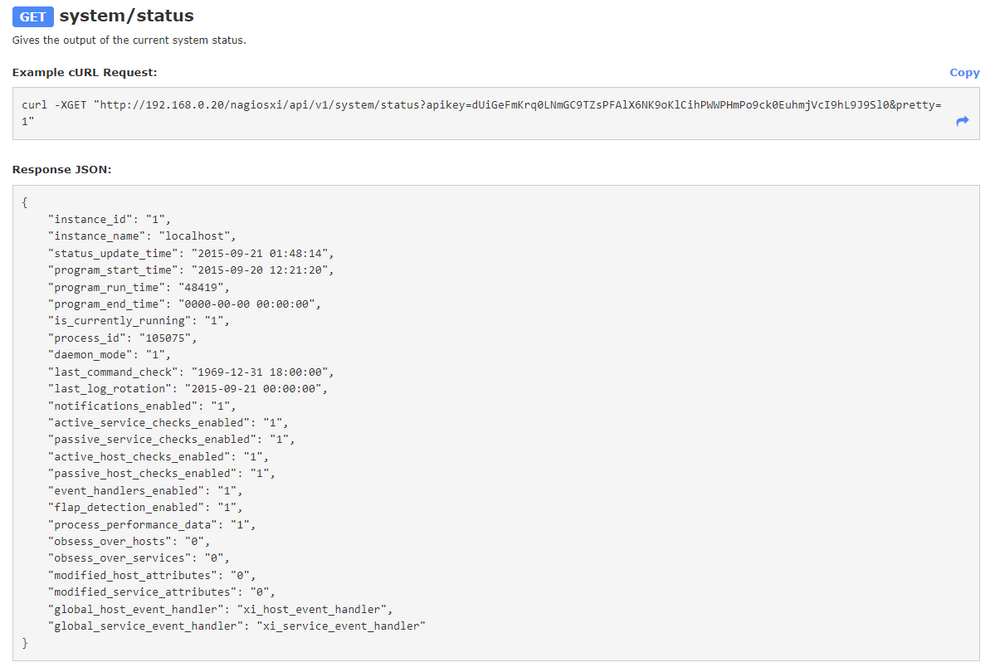

Ao abrir a referência de API do Nagios, devemos escolher qual informação queremos obter.

Iremos explicar as principais a seguir.

Objects Reference: é relacionado aos objetos que são monitorados pelo Nagios, podemos consumir informações dos checks do Hosts/Services, visualizar seus contatos, seus comandos, assim como, fazer consultas mais detalhadas.

Config Reference: é o local que iremos coletar as informações de configuração dos objetos no Nagios, exemplo: tempo do intervalo do monitoramento, os comandos, entre outros. Esses dados também são utilizados para aplicar novas configurações pelo método "PUT", enviando novas configurações.

Exemplo de inserção de nova configuração:

curl -XPUT "http://192.168.0.20/nagiosxi/api/v1/config/host/testapihost?apikey=dUiGeFmKrq0LNmGC9TZ6NK9oKlCihPWWPHmPo9ck0EuhmjVcI9hL9J9Sl0&pretty=1&address=127.0.0.1¬ification_interval=30&applyconfig=1"System Reference: é o monitoramento da aplicação como um todo, podemos obter métricas de funcionamento e é muito utilizado para análise de problemas (troubleshooting) ajudando a detalhar possíveis erros.

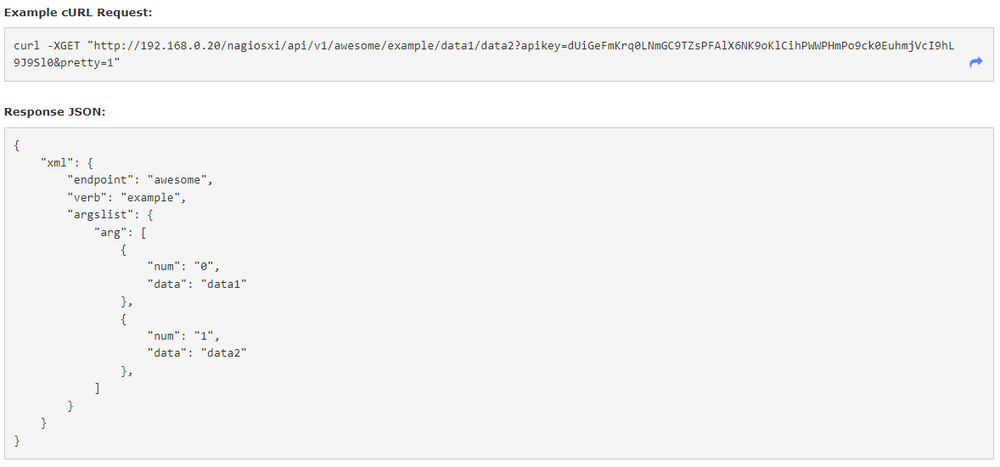

Custom Endpoints (Extra) - O Nagios também permite a criação de url's customizadas, desta forma é possível coletar informações de acordo com a necessidade.

As chamadas REST API do Nagios XI são feitas por API Keys, não sendo necessário passarmos as credenciais de login como argumento no escopo do comando "cURL".

A liberação de consulta API é feita por usuário e não pelo ambiente geral, assim é possível criar uma conta específica para consultas / inserções no sistema.

Em ambientes dinâmicos é possível inserir / deletar hosts e seviços através da API. Desta forma através da criação de um processo onde é acionado o gatilho para execução das mudanças necessárias.

Quer saber mais como criar automações e agilizar os processos de montioramento da sua empresa?

Entre em contato e entenda como a NE Brasil pode te ajudar!